Nouvelle Guerre mondiale : Méthodes révolutionnaires de contrôle politique – Mark M. Rich

Traduction de l’article : Organized Stalking – The New Enemy And The New War

Cette nouvelle guerre est menée contre un large éventail de menaces potentielles. Selon la Défense et d’autres sources, il y a un nouvel ennemi qui vit parmi le peuple. Ces menaces à la sécurité nationale américaine sont » complexes et mal définies « , nous dit le Los Alamos National Laboratory.

En ce qui concerne ces nouveaux ennemis, la publication Unconventional Warfare publiée par l’armée américaine en septembre 2008, proclame : « Les adversaires menacent les Etats-Unis dans un environnement opérationnel complexe, s’étendant des régions critiques d’outre-mer à la patrie. »

L’Institut d’études stratégiques de l’armée américaine a révélé dans son rapport du 15 juin 1998 intitulé Nonlethality and American Land Power qu’à l’avenir, les forces militaires seront confrontées à des adversaires qui ont été formés en Amérique.

« Nous devons également nous concentrer sur les menaces non traditionnelles au pays « , a mentionné le Collège de guerre de l’armée américaine dans son rapport d’avril 2002, Defending the Homeland. « Le pays doit se recentrer et fixer son attention sur la défense de la patrie contre un large éventail de menaces. »

Ce nouvel ennemi comprend des groupes et des individus qui ne sont pas membres d’une force militaire. « Nous ne sommes pas en guerre contre des nations ou de grandes armées, nous sommes en guerre contre des individus « , a proclamé le lieutenant-colonel John Forsythe de l’US Air Force dans un article du Defense Daily du 8 février 2005.

Dans un article intitulé Man-Hunting, Nexus Topography, Dark Networks, and Small Worlds, paru dans le numéro d’hiver 2006 d’Iosphere, l’adjudant-chef 3, John R. Dodson a annoncé : « Les menaces asymétriques qui pèsent actuellement sur la politique nationale américaine ne sont pas celles des grandes armées permanentes. Ce sont des individus et des groupes d’individus aux vues similaires. »

Les ennemis sont rarement des États, dit Toffler Associates, dans un rapport publié pour la Defense Intelligence Agency. Ce sont plutôt des individus et des groupes qui constituent des menaces à la sécurité nationale et qui doivent être neutralisés.

L’armée américaine a déclaré que cette guerre serait menée contre des ennemis confirmés ainsi qu’un large éventail d’autres menaces potentielles. La force multinationale comptera beaucoup sur la population civile pour neutraliser le nouvel ennemi qui vit parmi eux. « De nouvelles menaces asymétriques sont apparues « , a annoncé le Département de la défense dans son rapport annuel 2007. « C’est un ennemi qui vit et se cache parmi la population civile », ont-ils souligné.

« Les menaces d’aujourd’hui », a révélé Applied Energetics, un entrepreneur de la défense du gouvernement, « sont souvent caractérisées par un ennemi non étatique qui opère au sein d’une population civile, dans des zones urbaines et encombrées ». Les nouveaux ennemis ont été décrits comme : insurgés, acteurs non étatiques, menaces asymétriques, menaces irrégulières, adversaires, etc. Avant d’examiner plus en détail le nouvel ennemi, jetons un coup d’œil aux différents termes utilisés pour le décrire.

Les étiquettes du nouvel ennemi

Adversaire

Le 27 février 2008, l’US Army Field Manual Operations définit un adversaire de cette façon : « Un adversaire est une partie reconnue comme potentiellement hostile à une partie amie et contre laquelle l’usage de la force peut être envisagé. » Les adversaires comprennent également des membres de la population locale qui sympathisent avec l’ennemi. Donc, un adversaire est quelqu’un qui pourrait être hostile ou des gens qui le soutiennent.

Ennemi irrégulier

Le document Unconventional Warfare 2008 de l’armée américaine décrit un ennemi irrégulier de la manière suivante : « Les irréguliers, ou forces irrégulières, sont des individus ou des groupes d’individus qui ne sont pas membres d’une force armée régulière, de la police ou d’une autre force de sécurité intérieure. » Ils ne sont généralement pas parrainés par l’État et ne sont pas soumis aux lois et aux frontières d’une nation souveraine. Les ennemis irréguliers utilisent des méthodes non conventionnelles ou asymétriques pour contrer les avantages américains.

Selon l’armée, les ennemis irréguliers comprennent, entre autres, les forces paramilitaires, les entrepreneurs, les particuliers, les entreprises, les organisations politiques étrangères, les organisations de résistance ou d’insurrection, les expatriés, les terroristes transnationaux, les membres désillusionnés du terrorisme transnational, les marchands noirs et autres « indésirables » sociaux ou politiques.

Acteur non étatique

Les acteurs non étatiques (ANE) sont ceux qui opèrent en dehors du contrôle des États ou des gouvernements reconnus par les Nations Unies. Il s’agit notamment des terroristes, des groupes d’autodéfense, des groupes de protection civile qui ne sont pas sous le contrôle du gouvernement et des insurgés. Les autres types d’ANE sont les forces armées dissidentes, les guérillas, les mouvements de libération, les combattants de la liberté, les groupes rebelles d’opposition, les coopératives agricoles, les milices locales et certains individus.

En outre, toutes les diverses organisations de la catégorie des ONG peuvent être considérées comme des acteurs non étatiques si elles ne sont pas sous le contrôle de l’État ou d’entreprises. La RAND Corporation décrit la NSA comme étant » ceux qui cherchent à confondre les croyances fondamentales des gens au sujet de la nature de leur culture, de leur société et de leur gouvernement « . D’autres adversaires, selon le RAND, sont des « militants de la société civile qui luttent pour la démocratie et les droits de l’homme ». La RAND relie ensuite ces militants sociaux à des groupes anarchistes militants gérés par l’État, tels que le bloc noir, les qualifiant ainsi de terroristes nationaux.

Le livre Network Centric Warfare, écrit par David S. Alberts, John J. Garstka et Frederick P. Stein, et sponsorisé par le Département de la Défense, explique les acteurs comme : Les entités qui ont pour fonction première de créer de la » valeur » sous la forme d’une » puissance de combat » dans l’espace de combat. Les acteurs emploient des moyens traditionnels (mortels) et non traditionnels (non mortels). »

Dans une autre publication de RAND publiée en 2005, écrite par Deborah G. Barger, intitulée Toward a Revolution in Intelligence Affairs, un acteur non étatique est décrit comme toute personne qui agit ou planifie contre les intérêts de sécurité nationale américains. Les personnes utilisant de telles approches asymétriques, selon le RAND, deviendront la principale menace pour la patrie américaine.

Insurgé

Le 1er août 2007, le document Air Force Doctrine document on irregular warfare, définit une insurrection comme » un mouvement organisé visant à renverser un gouvernement constitué par la subversion et les conflits armés « .

Une insurrection est une guerre révolutionnaire, dit l’armée américaine. Selon le Dictionary of Military and Associated Terms du DOD, un insurgé est un » membre d’un parti politique qui se rebelle contre une direction établie « . Les insurrections surviennent habituellement lorsqu’une population est opprimée et sont menées par des gens qui orchestrent ce que la Force aérienne appelle une opération d’information (OI), qui est essentiellement la diffusion de l’information. Les insurgés utilisent les médias d’information et Internet pour communiquer, former, recruter et financer.

Ils accusent également l’entité dirigeante d’être à l’origine de doléances sociales, politiques ou même religieuses latentes et répandues. Ils peuvent utiliser des méthodes violentes ou non violentes pour convaincre la population que leur cause est morale. Certaines insurrections sont internationales.

Les insurgés sont ceux qui tentent de persuader la population d’accepter le changement politique. Si la persuasion ne fonctionne pas, ils peuvent utiliser l’intimidation, le sabotage, la propagande, la subversion, la force militaire ou la terreur. Certains insurgés tentent d’organiser la population en un mouvement de masse, selon l’armée de l’air, pour séparer ou renverser le gouvernement en place.

Si toutes ces conditions doivent exister pour qu’une personne puisse être qualifiée d’insurgé, alors celles qui utilisent des méthodes non violentes pour provoquer des changements peuvent ne pas être incluses. Cependant, si seulement quelques actions non-violentes, comme influencer une population, contraindre un parti au pouvoir à changer son comportement, diffuser des informations (campagnes d’OI), ou organiser un mouvement de masse contre l’oppression sont nécessaires pour répondre à cette explication, alors ceux qui résistent à la tyrannie peuvent être considérés comme insurgés.

Un nouvel ennemi pour une nouvelle guerre mondiale

Comme des sources officielles l’ont mentionné plus haut, ces descriptions du nouvel ennemi sont en effet vagues, ce qui permet de nombreuses interprétations possibles quant à l’identité de l’ennemi. Selon ces définitions, l’ennemi n’utilise pas nécessairement la violence pour promouvoir le changement politique. Leurs méthodes peuvent être non violentes.

La considération principale ici est qu’il s’agit de groupes ou d’individus qui ne sont pas sous le contrôle du gouvernement, qui s’opposent au leadership établi et qui peuvent influencer la population à promouvoir le changement politique. Ensuite, il y a les ennemis potentiels qui seront ciblés en raison d’une action qu’ils pourraient entreprendre à l’avenir. Nous découvrirons dans le prochain chapitre que les manifestants non-violents sont étiquetés comme des terroristes. Ces variations de l’ennemi seront appelées tout au long de ce livre le nouvel ennemi.

Résistance au mouvement mondial

« Les menaces les plus pressantes du nouvel environnement de sécurité sont les réactions violentes au mouvement du monde vers un système international unique « , a révélé le ministère de la Défense dans son rapport de novembre 2002 intitulé Opérations basées sur les effets : Appliquer la guerre centrée sur le réseau en temps de paix, de crise et de guerre. « L’hostilité manifeste à l’égard de ce qui est perçu comme une mondialisation fortement américaine « , ajoute-t-il, » montre clairement que cette évolution ne sera ni facile ni sans danger important « .

De même, le CFR avait ceci à dire au sujet des résistants de ce mouvement mondial : « Dans la transformation d’un processus, il y a souvent des éléments moins sujets à l’évolution. » Selon le CFR, ces résistants évolutifs utilisent un mouvement de résistance dispersé qui est dissimulé au sein de la population civile. Ils suggèrent que l’armée américaine change sa tactique pour neutraliser ces résistants.

« Alors que la mondialisation accroît l’intégration mondiale, explique l’armée américaine, l’ampleur des menaces qui pèsent sur la sécurité et la sûreté publique des États-Unis s’étend à l’ensemble de la planète. « Les ennemis de l’intégration, conseille Toffler Associates, représentent la menace la plus grave pour l’ordre mondial. » Les forces de sécurité, par conséquent, localiseront et neutraliseront de plus en plus ces menaces à la mondialisation, selon l’armée américaine.

Ainsi, ces groupes de réflexion gouvernementaux et ces rapports militaires nous disent que le nouvel ennemi inclut des groupes et des individus ayant des opinions politiques particulières qui font obstacle au développement humain à mesure que notre société évolue vers une civilisation mondiale.

Guerre de l’information

Ces nouveaux ennemis existent partout sur la planète. Selon l’armée américaine et les sous-traitants de la défense du gouvernement américain, ils utilisent des ordinateurs, l’Internet, des télécopieurs, des téléphones portables et des médias publics pour transmettre leurs messages. L’Internet est utilisé pour les communications, la propagande, le financement et la formation, nous disent-ils.

Les ennemis utilisent leur position au sein de la structure militaire, politique ou sociale d’un État pour atteindre leurs objectifs. Ils utilisent les opérations d’information pour influencer les forces de l’État au sein de la population. Dans diverses publications, l’acte de transmettre de l’information a été appelé guerre du réseau, opérations d’information, guerre de l’information, attaques de l’information, etc. Selon la RAND Corporation, la plus grande partie de cette guerre du réseau se fait par l’intermédiaire des médias, notamment les journaux, les magazines, la télévision, les télécopieurs et surtout Internet.

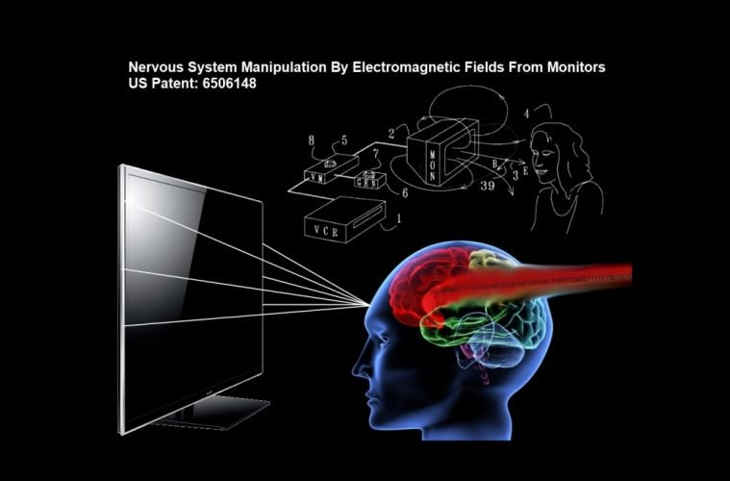

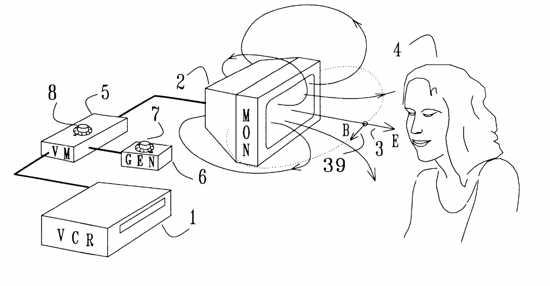

Selon un article intitulé A Theory of Information Warfare, paru dans le numéro du printemps 1995 du Airpower Journal, les attaques d’information visent les systèmes de connaissances ou de croyances des adversaires. Les opérations d’information (OI) ont également été appelées cyberguerre, guerre de l’information (infoguerre), guerre centrée sur les réseaux (netwar, NCW) et guerre de commandement et de contrôle (C2W).

Le DOD décrit IO comme suit : « L’utilisation intégrée des capacités de base de la guerre électronique, des opérations de réseaux informatiques, des opérations psychologiques, de la tromperie militaire et de la sécurité des opérations, de concert avec des capacités de soutien et des capacités connexes précises, pour influencer, perturber, corrompre ou usurper la prise de décision humaine et automatisée accusatoire tout en protégeant nos propres capacités « .

Puisqu’il n’y a aucune référence à l’utilisation des OI par les ennemis dans cette définition, lorsqu’on dit qu’un ennemi s’engage dans des OI, on peut considérer que leurs activités répondent à cette définition. Toutefois, le contexte dans lequel les OI et les termes connexes ont été utilisés par les sources officielles donnent à penser que le simple fait de transmettre des informations, à lui seul, peut être décrit comme une OI.

La définition suivante de l’infoguerre est parue dans une édition de 1999 de l’Air and Space Power Journal, dans un article intitulé What is Information Warfare ? « La guerre de l’information est toute action visant à nier, exploiter, corrompre ou détruire les informations de l’ennemi et ses fonctions, à nous protéger contre ces actions et à exploiter nos propres fonctions d’information militaire. Ainsi, les attaques d’information, les opérations d’information, le commandement et le contrôle de la guerre, la guerre de l’information, etc. sont fondamentalement les mêmes.

La nouvelle guerre est une guerre menée à des fins politiques. Il est fait pour le soutien et l’influence de la population. « Ses batailles se livrent entre les peuples, nous dit l’US Marine Corps, et ses résultats sont déterminés par les perceptions et le soutien du peuple.

Ce qui rend ce nouveau type de guerre différent, selon la Défense, c’est le centre de ses opérations, qui est une population pertinente, ainsi que son but, qui est d’obtenir ou de maintenir le contrôle ou l’influence sur cette population pertinente, et de l’appuyer. L’accent est mis sur la légitimité d’une autorité politique pour contrôler ou influencer une population.

Parce que la force multinationale doit être perçue comme légitime par les civils sur lesquels elle repose, l’information est une arme dévastatrice. Les idées qui influencent la perception d’une personne sont transmises par l’information. « Les techniques de guerre de l’information, explique Steven J. Lambakis dans un article du Joint Force Quarterly intitulé Reconsidering Asymmetric Warfare, constituent des menaces asymétriques pour les États-Unis et leurs intérêts. Cette nouvelle guerre est une « guerre des idées et de la perception », telle que la décrit l’US Marine Corps.

Le livre, La révolution de l’information et la sécurité nationale, publié par l’Institut des études stratégiques, décrit la guerre de l’information comme un type de virus ou d’agent cognitif qui infecte les gens avec une unité d’informationCette nouvelle guerre est menée contre un large éventail de menaces potentielles. Selon la Défense et d’autres sources, il y a un nouvel ennemi qui vit parmi le peuple. Ces menaces à la sécurité nationale américaine sont » complexes et mal définies « , nous dit le Los Alamos National Laboratory.

En ce qui concerne ces nouveaux ennemis, la publication Unconventional Warfare publiée par l’armée américaine en septembre 2008, proclame : « Les adversaires menacent les Etats-Unis dans un environnement opérationnel complexe, s’étendant des régions critiques d’outre-mer à la patrie. »

L’Institut d’études stratégiques de l’armée américaine a révélé dans son rapport du 15 juin 1998 intitulé Nonlethality and American Land Power qu’à l’avenir, les forces militaires seront confrontées à des adversaires qui ont été formés en Amérique.

« Nous devons également nous concentrer sur les menaces non traditionnelles au pays « , a mentionné le Collège de guerre de l’armée américaine dans son rapport d’avril 2002, Defending the Homeland. « Le pays doit se recentrer et fixer son attention sur la défense de la patrie contre un large éventail de menaces. »

Ce nouvel ennemi comprend des groupes et des individus qui ne sont pas membres d’une force militaire. « Nous ne sommes pas en guerre contre des nations ou de grandes armées, nous sommes en guerre contre des individus « , a proclamé le lieutenant-colonel John Forsythe de l’US Air Force dans un article du Defense Daily du 8 février 2005.

Dans un article intitulé Man-Hunting, Nexus Topography, Dark Networks, and Small Worlds, paru dans le numéro d’hiver 2006 d’Iosphere, l’adjudant-chef 3, John R. Dodson a annoncé : « Les menaces asymétriques qui pèsent actuellement sur la politique nationale américaine ne sont pas celles des grandes armées permanentes. Ce sont des individus et des groupes d’individus aux vues similaires. »

Les ennemis sont rarement des États, dit Toffler Associates, dans un rapport publié pour la Defense Intelligence Agency. Ce sont plutôt des individus et des groupes qui constituent des menaces à la sécurité nationale et qui doivent être neutralisés.

L’armée américaine a déclaré que cette guerre serait menée contre des ennemis confirmés ainsi qu’un large éventail d’autres menaces potentielles. La force multinationale comptera beaucoup sur la population civile pour neutraliser le nouvel ennemi qui vit parmi eux. « De nouvelles menaces asymétriques sont apparues « , a annoncé le Département de la défense dans son rapport annuel 2007. « C’est un ennemi qui vit et se cache parmi la population civile », ont-ils souligné.

« Les menaces d’aujourd’hui », a révélé Applied Energetics, un entrepreneur de la défense du gouvernement, « sont souvent caractérisées par un ennemi non étatique qui opère au sein d’une population civile, dans des zones urbaines et encombrées ». Les nouveaux ennemis ont été décrits comme : insurgés, acteurs non étatiques, menaces asymétriques, menaces irrégulières, adversaires, etc. Avant d’examiner plus en détail le nouvel ennemi, jetons un coup d’œil aux différents termes utilisés pour le décrire.

Les acteurs non étatiques (ANE) sont ceux qui opèrent en dehors du contrôle des États ou des gouvernements reconnus par les Nations Unies. Il s’agit notamment des terroristes, des groupes d’autodéfense, des groupes de protection civile qui ne sont pas sous le contrôle du gouvernement et des insurgés. Les autres types d’ANE sont les forces armées dissidentes, les guérillas, les mouvements de libération, les combattants de la liberté, les groupes rebelles d’opposition, les coopératives agricoles, les milices locales et certains individus.

Le harcèlement organisé – La nouvelle guerre

Une partie de cette RMA comprend un changement dans les forces concurrentes parce que la plupart des nations ne peuvent pas défier les Etats-Unis avec une force militaire directe. Maintenant que la plupart des nations ont été conquises, soit par la puissance militaire, soit par la subversion économique, la guerre régulière d’État à État sera progressivement éliminée.

Les Etats-Unis et leurs alliés vont maintenant faire la guerre aux individus et aux groupes de toute la planète. La campagne militaire mondiale utilisée pour mener ce nouveau type de guerre a été appelée la guerre mondiale contre le terrorisme (GWOT) et la longue guerre (LW). Cela a été expliqué par la RAND Corporation dans le livre In Athena’s Camp, de cette façon : « A l’avenir, peu d’opposants rationnels seront susceptibles de défier, ou même capables de défier, les Etats-Unis dans un combat avec de grandes forces militaires multidimensionnelles. »

Un tel adversaire, dit le RAND, ne cherchera pas à détruire les Etats-Unis par la puissance militaire, mais à ruiner leurs valeurs fondamentales, en particulier si ces valeurs ne sont pas compatibles avec leurs croyances religieuses, culturelles ou idéologiques profondément ancrées.

La School of Advanced Military Studies de l’armée américaine mentionnée dans son rapport du 22 mai 2003, Deterring and Responding to Asymmetrical Threats : « En raison de la domination militaire conventionnelle, les États-Unis seront très probablement confrontés à des menaces régionales qui les mettront à l’épreuve par des approches asymétriques, telles que les stratégies de déni de zone, la concurrence économique et la guerre de l’information.

Les noms spécifiques donnés aux petites guerres qui seront menées à l’échelle mondiale comprennent la guerre asymétrique (AW), la guerre de quatrième génération (4GW), la guerre de troisième vague (3WW), la guerre en réseau (NCW, netwar), la capacité en réseau de l’OTAN (NNEC) et les opérations militaires autres que la guerre (MOOTW). D’autres sont des conflits de faible intensité (LIC), des guerres irrégulières (IW) et des guerres non conventionnelles (UW). Les termes connexes comprennent les opérations basées sur les effets (EBO), les opérations civilo-militaires (CMO) et les opérations de paix (PO).

Divers termes et définitions sont utilisés pour décrire ce type de guerre. La définition d’un seul terme peut se chevaucher ou être contradictoire lorsque plusieurs sources sont observées. Certaines sources décrivent un type particulier de guerre comme synonyme d’autres types, associant ainsi ses caractéristiques à ces autres types.

Certains termes qui ont été remplacés par des termes plus récents peuvent encore être utilisés par certains auteurs. Certaines sont plus ou moins des théories que des types de guerre. Cependant, il existe un modèle de stratégies et de tactiques que partagent ces méthodes de guerre, que j’appelle des caractéristiques communes.

Dans le cadre de cette étude, les types de guerre que nous venons de mentionner sont synonymes parce qu’ils ont été décrits comme tels par des sources crédibles et parce que j’ai remarqué que chacun contient la plupart des caractéristiques communes, qui sont :

- Ce sont des guerres politiques internationales, prolongées et politiques qui se déroulent entre les peuples.

- Il s’agit d’un effort conjoint inter-institutions entre l’armée, les forces de l’ordre fédérales et les forces de l’ordre locales et d’État, connues dans le monde entier sous le nom de force multinationale (FMN), ainsi que les organisations non gouvernementales (ONG) et les organisations intergouvernementales (OIG).

- Ils utilisent la population civile et le secteur privé du pays hôte (HN) lors d’opérations civilo-militaires (CMO) contre les ennemis internes d’un Etat.

- Ils doivent être perçus comme légitimes par la population civile du pays hôte afin d’obtenir sa coopération.

- Ils comptent sur des opérations psychologiques, l’isolement et des armes non létales, généralement pour la destruction de la volonté de l’ennemi.

- Ils utilisent la synchronisation des tactiques et des stratégies.

Unité d’effort/Inter-agence

Ces guerres sont des opérations internationales inter-organisations qui utilisent une approche combinée, hautement coordonnée et synchronisée pour réaliser l’unité d’effort, aussi appelée action unifiée, pendant les attaques. Parmi les organisations concernées figurent les services de détection et de répression locaux et d’État, qui coopèrent avec les organismes fédéraux et les forces armées du pays d’accueil. Aux États-Unis, cela signifie le FBI, la NSA, la CIA et la FEMA.

Les forces militaires de la plupart des pays y participent par l’intermédiaire d’une force militaire alliée appelée Organisation du Traité de l’Atlantique Nord (OTAN). Ils travaillent avec la population civile dans le cadre du soutien civil, également appelé opérations civilo-militaires (OCM). Les participants non militaires comprennent : les organisations non gouvernementales (ONG), les organisations bénévoles privées (OVP) et les organisations intergouvernementales (OIG). À l’échelle nationale, cette force combinée s’appelle la force interorganismes ; à l’échelle mondiale, elle s’appelle la force multinationale (FMN).

Le secteur privé est également impliqué. Il ne s’agit donc pas seulement des gens des collectivités, mais aussi des lieux de travail, des magasins, des restaurants, des entreprises, etc. Fondamentalement, toutes les entités centrales qui composent une nation sont impliquées. Certaines de ces activités sont dirigées par les Nations Unies (ONU).

En raison des progrès de la communication, cette force internationale interorganisations, qui est fusionnée avec la population civile, fonctionne comme une seule unité, ou ce que l’armée américaine appelle une action unifiée. Leurs activités aux niveaux stratégique, opérationnel et tactique sont étroitement synchronisées en raison des progrès technologiques.

Synchronisation

La synchronisation est un type d’action unifiée qui consiste en de multiples opérations menées simultanément dans l’espace de combat, généralement à un rythme élevé. Il s’agit d’une tactique militaire ancienne où la vitesse et la séquence des attaques sont organisées pour obtenir la victoire. C’est un produit du C4ISR (qui sera expliqué prochainement) et un concept important dans ce nouveau type de guerre.

L’armée américaine explique l’action unifiée comme suit : « la synchronisation, la coordination et/ou l’intégration des activités des entités gouvernementales et non gouvernementales avec les opérations militaires pour réaliser l’unité d’effort. Elle implique l’application de tous les instruments du pouvoir national, y compris les actions d’autres agences gouvernementales et d’organisations militaires et non militaires multinationales. »

La synchronisation est une fonction internationale et interinstitutions à laquelle participent l’ONU, l’OTAN, des ONG, des entrepreneurs gouvernementaux, le secteur privé, ainsi que des organismes militaires, locaux, d’État et fédéraux du pays hôte.

L’idée est que le lancement d’attaques multiples ou d’une série d’attaques effectuées dans une séquence particulière aura un effet multiplicateur qui « immobilisera, supprimera ou choquera l’ennemi », selon l’armée américaine. La synchronisation se fait aux niveaux stratégique, opérationnel et tactique.

Il s’agit d’un partage vertical et horizontal (harmonisation) de l’information. Sur le plan vertical, le type d’environnement, l’objectif et les forces déterminent le guidage et la flexibilité nécessaires à une opération. La synchronisation se fait horizontalement à travers l’espace de combat au niveau tactique entre les forces et les organisations. La FMN utilise des méthodes informatisées automatisées pour synchroniser l’information. La transmission de ces informations est fréquente et rapide.

Les activités qui sont synchronisées changent continuellement en fonction de toute nouvelle information obtenue par le renseignement. Il s’agit du traitement rapide et de la transmission de l’information obtenue par le renseignement aux commandants, aux planificateurs et aux forces qui se trouvent dans l’espace de combat.

En raison de la vitesse à laquelle l’information est traitée et transmise, les attaques dirigées contre un ennemi peuvent être le résultat d’un renseignement en temps quasi réel, voire en temps réel. Dans le passé, les manœuvres de force étaient retardées par la transmission d’informations. Aujourd’hui, en raison des progrès technologiques, ce sont les commandants qui doivent attendre que leurs instructions précédentes soient exécutées avant de transmettre instantanément l’ensemble suivant de commandes, ce qui peut être le résultat de renseignements en temps réel.

Le livre, Understanding Information Age Warfare, de David S. Alberts, John J. Garstka, Richard E. Hayes et David A. Signori, commandité par RAND et MITRE Corporations, l’explique ainsi : « En fait, à mesure que la vitesse de la prise de décision et des flux d’information associés au processus C2 augmente, les dynamiques[attaques et mouvements] associées aux éléments de force dans le domaine physique vont définir les limites de la synchronisation globale. »

Champ de bataille élargi

Le champ de bataille pour ce nouveau type de guerre s’est étendu au secteur civil. Pour cette raison, on l’appelle maintenant l’espace de combat. L’espace de combat est mondial. Les batailles se déroulent au sein de la population civile où les militaires utilisent des civils comme forces irrégulières.

L’architecture physique de l’espace de combat comporte plusieurs niveaux. Au sommet se trouve le niveau spatial qui inclut les satellites. Dans l’espace proche, il y a des drones et des avions volant à haute altitude. Ensuite, il y a le niveau de manœuvre qui contient les personnes, les robots, les véhicules, les navires et les avions volant à basse altitude.

« La défense de la patrie implique un espace de combat global et multidomaine « , a proclamé le ministère de la Défense dans son rapport de juin 2005, intitulé Strategy for Homeland and Civil Support. « La portée mondiale des adversaires potentiels et existants nécessite une perspective mondiale. »

La population civile joue un rôle important dans l’expansion de l’espace de combat, selon le DOD. Pour réussir ces nouvelles missions, les actions des organisations militaires et civiles seront coordonnées beaucoup plus étroitement qu’elles ne l’étaient dans le passé. Dans sa publication Network Centric Warfare de 2000, le DOD avait ceci à dire au sujet de la population civile utilisée par les militaires : « Bien que les civils aient été impliqués en tant que victimes et dans le soutien des rôles[de combat] tout au long de l’histoire, ils joueront un rôle de plus en plus important dans les espaces de combat de l’avenir. »

« L’environnement opérationnel s’étendra aux zones historiquement à l’abri des combats « , nous dit l’armée américaine dans son rapport du 27 février 2008 Field Manual Operations, » y compris la partie continentale des États-Unis et le territoire des partenaires multinationaux, notamment les zones urbaines « . « Toutes les opérations, poursuit-il, se dérouleront » au sein de la population » et les résultats seront mesurés en termes d’effets sur les populations.

Selon l’armée, le nouvel ennemi cherchera de plus en plus à se protéger parmi la population civile. La » lutte de l’avenir « , disent-ils, se déroulera essentiellement parmi les civils et nécessitera donc la domination des Etats-Unis en matière de sécurité dans ces zones.