Conférence sur le harcèlement occulte, tenue en novembre 2014 à Bruxelles.

Les moyens de vaincre le secret entourant l’existence

des technologies de contrôle mental

Article de Mojmir Babáček

Traduction de Rudy Andria

Il existe depuis une dizaine d’années une tendance évidente de la

politique mondiale à placer la lutte pour le pouvoir au-dessus de la

lutte pour la démocratie. Cela peut s’illustrer par la situation

actuelle en Ukraine. Vous savez probablement que, lors des dernières

élections, la majorité des Ukrainiens de l’Est n’ont pas voté pour les

partis promouvant l’adhésion de l’Ukraine à l’Union Européenne.

Cependant, l’Union Européenne démocratique et les Etats-Unis

soutiennent la guerre démocratique des Ukrainiens occidentaux contre

leurs compatriotes de l’Est, tandis que la Russie démocratique

soutient les Ukrainiens de l’Est dans la guerre contre les Ukrainiens

de l’Ouest. N’est-ce pas la preuve que la démocratie dans le monde

contemporain n’est pas une priorité pour les élites au pouvoir et les

entités financières derrière eux?

La question de la classification des technologies de contrôle mental

fait partie de cette favorisation du pouvoir au détriment de la

démocratie. Il n’y aurait aucune raison de cacher des yeux du public

ces technologies, si nous devions vivre dans un monde où prévaudrait

la démocratie.

Le fait que les technologies de contrôle mental soient classées

secrètes est la raison pour laquelle les technologies en question

peuvent être utilisées sur des individus innocents. Dès lors que les

citoyens savent que leurs gouvernements sont en possession des

technologies en mesure de contrôler les fonctions mentales et

corporelles des citoyens, ces citoyens exigeraient l’interdiction

immédiate et contrôlable de ces technologies, et les gouvernements en

sont parfaitement conscients. Savoir que les gouvernements sont en

possession de ces technologies équivaut à savoir que la démocratie

n’existe plus. D’ailleurs, nos efforts pour diffuser, autour de nous,

des informations sur l’existence de ces technologies sont des efforts

pour sauvegarder la démocratie et la sauvegarde de la démocratie peut

également être définie comme un objectif de la présente conférence.

Pour les victimes de l’expérimentation de ces technologies, la mise au

secret de telles technologies est le principal obstacle qu’elles

rencontrent, dès lors qu’elles souhaitent recouvrer leur liberté et

récupérer leur bonne santé. Une fois que la technologie destinée au

contrôle à distance du système nerveux est déclassifiée, il ne

resterait plus qu’à obtenir une législation interdisant l’usage de ces

technologies, créer des équipes capables de mesurer et de détecter les

radiations nocives et en trouver les sources. Les victimes ciblées par

ces radiations seront en mesure d’exiger le contrôle de l’utilisation

de ces technologies sur leur personne et pourront ainsi mettre fin à

leur torture. Très peu d’individus, jusqu’ici, sont touchés par ces

radiations et, vu leur nombre dérisoire, ils n’ont aucune chance de

l’emporter dans le processus démocratique. C’est là que réside le

problème.

Il y a plusieurs façons d’attirer l’attention d’un grand nombre de

gens sur la question des technologies de contrôle mental et d’amener

les législateurs et les responsables gouvernementaux à oeuvrer pour

l’interdiction de l’utilisation des radiations contrôlant le

fonctionnement du système nerveux:

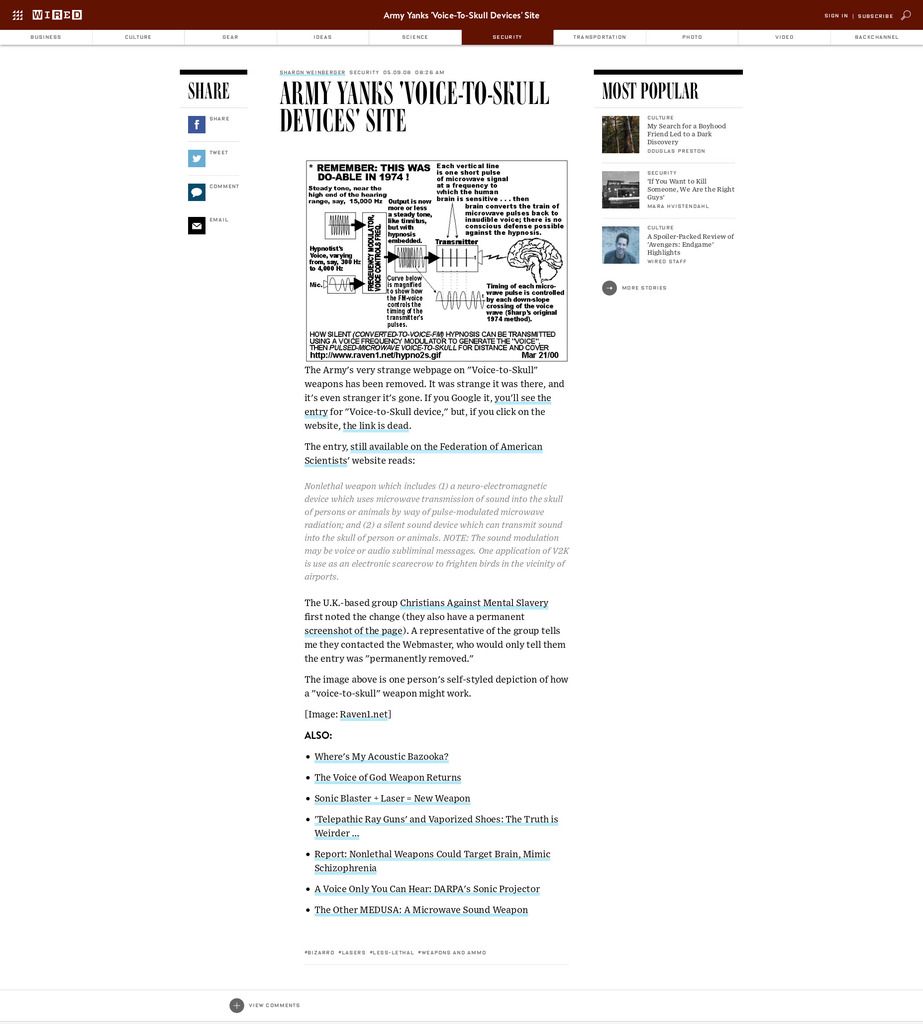

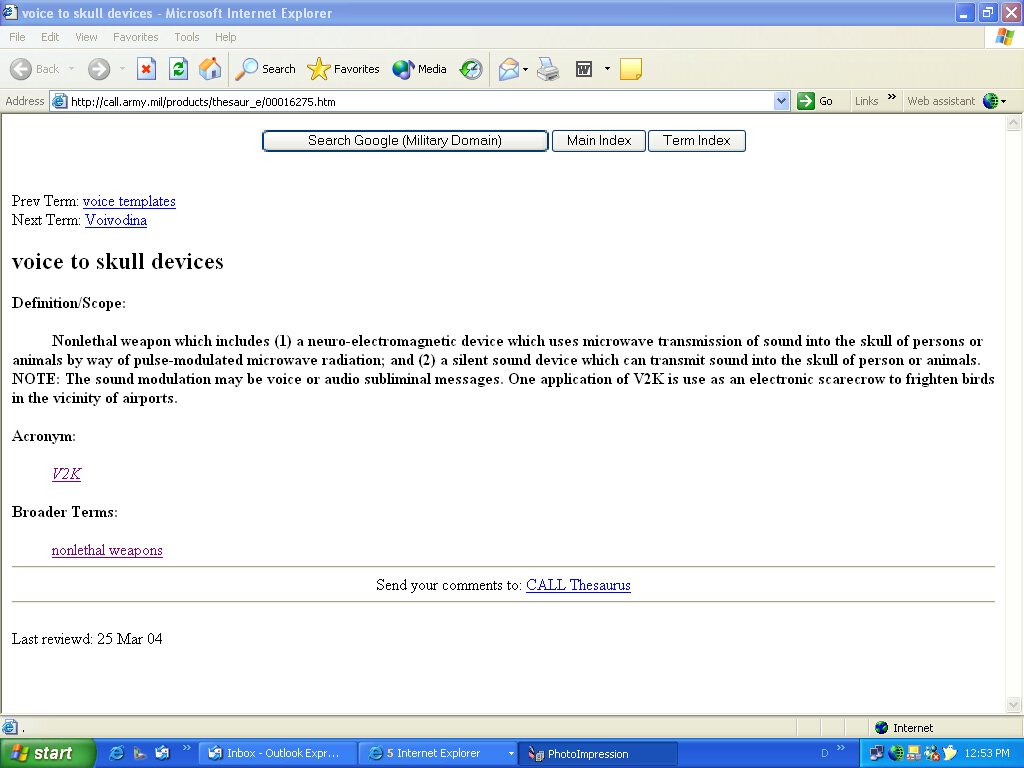

La première approche consiste à diffuser les preuves convaincantes de

l’existence des technologies de contrôle mental, par le canal

d’Internet. Un certain nombre d’expériences scientifiques ont été

publiées et prouvent que les micro-ondes pulsées peuvent produire des

effets sur le système nerveux, parmi lesquels des hallucinations

auditives et l’audition via micro-ondes. Cette preuve scientifique

peut être étayée par des informations des sites web des ministères de

la défense des pays de l’OTAN engagés dans le

développement des armes non létales, parmi lesquelles les armes à

radiofréquences agissant sur le système nerveux, comme il est indiqué

dans le rapport du Parlement Européen intitulé « Technologies de

Contrôle des Foules »

http://www.europarl.europa.eu/RegData/etudes/etudes/stoa/2000/168394/DG-4-STOA_ET%282000%29168394_EN%28PAR02%29.pdf.

A titre d’exemple, nous pouvons lire sur le site du Ministère de la

Défense de la République Tchèque:. « Rayonnement électromagnétique à

hautes fréquences: il perturbe l’activité du cerveau et du système

nerveux central. L’effet est perçu par l’individu, à la fois comme une

insupportable et douloureuse sensation d’intense bourdonnement et un

grincement accompagné d’anxiété et de malaise, en fonction des

conditions et des paramètres précis du signal « . Afin de cacher cette

information à l’opinion publique tchèque, cet article, apparemment,

n’est plus accessible directement sur la page web du Ministère Tchèque

de la Défense, mais vous pouvez encore le trouver sur le site du

Ministère, dès lors que vous en connaissez l’adresse exacte

http://www.army.cz/scripts/detail.php?id=2212. Une autre preuve

démontrant qu’au moins certains gouvernements sont en possession des

technologies de contrôle mental peut être trouvée dans les actions

politiques visant soit l’interdiction des technologies de contrôle

mental soit l’usage militaire que l’on en fait.

Déjà, dans le cadre du Comité des Nations Unies en 1986, la Russie a

proposé l’interdiction des armes à hautes fréquences, qu’elle

considérait comme des armes de destruction massive. Seuls les

Etats-Unis ont voté contre . Les armes n’ont donc pas été interdites.

En 1998, la Russie a adressé aux Nations Unies, à l’OSCE et au Conseil

de l’Europe, une proposition pour une convention internationale

interdisant le développement et l’utilisation des armes d’information.

Jusqu’à cette date-là, il a été présenté au Parlement Russe quatre

projets de loi proposant l’interdiction des technologies de contrôle

mental. Il y eut une coopération entre l’Union Européenne et la

Russie, l’année suivante et en 1999, le Parlement Européen a adopté la

résolution visant à interdire la manipulation des êtres humains. La

Russie et l’Union Européenne, de toute évidence, ont uni leurs

efforts, afin d’empêcher la progression du système américain HAARP qui

peut, apparemment, être utilisé pour manipuler le système nerveux de

populations entières. Il semble donc assez clair que la convention

interdisant le développement et l’utilisation des armes d’information,

une fois de plus, n’a pas été signée, en raison de la réticence des

Etats-Unis. Bien au contraire, ils ont réussi à

convaincre les pays de l’Union Européenne d’accepter le développement

des armes non létales, dans leurs doctrines militaires et à abandonner

leurs efforts visant à interdire les technologies de contrôle mental.

En 2001, Dennis J. Kucinich s’opposa à la décision du gouvernement

américain de maintenir leurs technologies de contrôle mental et

présenta au Congrès Américain le projet de loi sur la Préservation de

l’Espace exigeant, entre autres, l’interdiction de ces technologies.

Cependant, ses efforts n’ont pas duré longtemps. Après le long silence

sur la question, en 2012 la Russie, face au danger que ses armes

nucléaires ne présenteront plus une menace pour les Etats-Unis, a

choisi d’opter pour la ligne d’action opposée et, de ce fait, le

ministre russe de la défense a déclaré que les armes psychotroniques

font partie du programme d’approvisionnement de l’Etat russe en armes,

pour la période allant de 2011 à 2020

http://en.rian.ru/mlitary_news/20120322/172332421.html.

Ces actions des gouvernements et des parlementaires, ainsi que les

publications scientifiques mentionnées plus haut, présentent des

preuves convaincantes de l’existence réelle de dispositifs permettant

la manipulation à distance des fonctions du corps humain et de

l’activité cérébrale.

Le problème réside dans le fait que si vous rassemblez ce type de

preuve et que si vous le publiez sur Internet, vu qu’aucun grand média

n’ose publier des renseignements classés secrets, votre publication

sur Internet se verra ciblée par les agences gouvernementales. En

guise d’exemple, à l’époque où j’ai publié l’article « How Far in the

Future is the Ban of Psychotronic Arms », les messages se rapportant à

ma page web internationale ont été bloqués sur Facebook, car

considérés comme spams et pareillement, sur Twitter comme « maliciels »

ou logiciels malveillants. Enfin, mes pages web relatives à ces

informations, aussi bien en langue tchèque qu’en langue anglaise, ont

été retirées d’Internet. Les services secrets occidentaux et surtout

américains, apparemment, n’ont pas souhaité qu’un événement comparable

au Printemps Arabe se produise également dans un contexte occidental.

Nous aurions besoin d’un travail systématique de dénonciation de tels

agissements des agences gouvernementales au public d’Internet. Cela

signifierait enregistrer avec une caméra les sites abritant ces

informations, quand elles sont placées sur Internet et enregistrer

avec une caméra, quand elles ne sont plus disponibles ou lorsque les

références sont bloquées sur Facebook ou Twitter. Les videos prouvant

ces agissements des agences gouvernementales devraient ensuite être

placées avec la nouvelle adresse de la page web du texte en question

sur YouTube et toute l’histoire doit être décrite dans des articles

publiés sur Internet. Pour éviter une répression de la part des

agences de l’Etat, cette tâche devrait être effectuée non pas par une

seule personne, mais par tout un groupe. Ce serait le moyen de faire

prendre conscience à un grand nombre de gens que les services de

l’Etat leur dissimulent leur possession de technologies permettant le

contrôle à distance de l’esprit et du corps humain. Si vous souhaitez

prendre part à une telle action, veuillez m’écrire à l’adresse

mbabacek@czin.eu .

La deuxième façon de lutter contre le secret entourant les armes

destinées au contrôle à distance du système nerveux est d’informer les

parlementaires de l’existence de ces technologies. La plupart d’entre

eux n’ont pas, apparemment, les habilitations de sécurité pour obtenir

ce genre d’information. J’ai discuté avec deux membres du Parlement

Tchèque, et, de toute évidence, aucun d’entre eux n’était au courant

de la possibilité de contrôler à distance le fonctionnement du système

nerveux. N’étant donc pas au courant de l’existence des technologies

de contrôle mental, ils ne voient pas l’intérêt ni l’obligation

d’interdire leur utilisation. Quoi qu’il en soit, nous savons que les

parlementaires ne se soucient guère des questions auxquelles le grand

public

lui-même n’attache pas d’importance. Par conséquent, la pression du

public pour l’interdiction des technologies de contrôle mental est

nécessaire pour que les députés se sentent obligés de tendre vers cet

objectif. Les députés doivent être sollicités individuellement, nous

devons nous assurer qu’ils ont reçu les informations et les citoyens

doivent savoir quels députés ont été informés. Encore une fois, cela

ne pourrait être exécuté que par un groupe de gens et c’est ce même

groupe qui devrait s’efforcer d’informer le grand public. Une liste

consacrée strictement à cette tâche doit être établie sur Internet.

La troisième façon d’amener les gouvernements et les organes

législatifs à adopter une loi interdisant les technologies de contrôle

mental et à créer des équipes capables de détecter les rayonnements

nocifs est de présenter la preuve de la faisabilité de ces

technologies aux cours constitutionnelles et de leur demander de

proposer l’interdiction vérifiable de tout développement, possession

et utilisation des technologies qui permettent la manipulation à

distance du système nerveux. Le problème est que les cours

constitutionnelles ne sont généralement pas autorisées à proposer de

nouvelles législations. En République Tchèque, la Cour

Constitutionnelle n’a pas ce droit jusqu’à présent. La seule chose à

faire est de déposer une plainte devant le tribunal civil et s’ils

refusent cette action, en contester la décision auprès de la cour

constitutionnelle. Le problème est que, pour déposer une plainte

significative, nous avons besoin d’une preuve irrévocable. Il est à

espérer que cette preuve peut être obtenue, grâce à l’utilisation de

divers dispositifs de détection.

Une preuve irrévocable est une preuve obtenue d’une manière

scientifique. La plupart des détecteurs disponibles sur le marché

peuvent détecter des fréquences allant jusqu’à 8 GHz. La plupart des

scientifiques qui effectuent des expérimentations sur les effets de

radiations micro-ondes pulsées sur le cerveau humain en sont venus à

la conclusion que les fréquences porteuses de micro-ondes supérieures

à 3 GHz n’ont pas d’effets. La raison en est que plus la fréquence des

micro-ondes est élevée, plus elle est absorbée dans le tissu humain.

C’est pour cela qu’elle ne va pas assez profondément dans le cerveau

pour y produire des effets. Il y a, malgré tout, des fenêtres pour des

fréquences supérieures à 3 GHz, où les ondes électromagnétiques iront

assez profondément dans les tissus du cerveau pour produire des effets

sur le système nerveux. Parmi ces fréquences, il y a celles de la

lumière rouge et de la lumière du proche infrarouge (PIR). La lumière

rouge de 620 à 750 nanomètres de longueur d’onde va jusqu’à une

profondeur d’environ 1 cm dans le tissu du cerveau et est en mesure

d’affecter environ un quart de la matière grise du cerveau. La lumière

du proche infrarouge (PIR) avec des longueurs d’onde de 700 à 800

nanomètres vont normalement jusqu’à une profondeur de 3 à 4

centimètres dans le tissu (

http://www.nirtherapy.com/penetration.php),

mais quand la forme géométrique des ondes de la lumière du proche

infrarouge est modifiée, cette lumière peut être amenée à aller à une

profondeur de 20 centimètres dans le tissu humain. La pénétration de

la lumière rouge et de la lumière du proche infrarouge dans le tissu

humain s’explique par le fait que la longueur d’onde moyenne de

l’activité du tissu de la cellule dans le corps humain est comprise

entre 600 nanomètres et 720 nanomètres

(

http://www.elixa.com/light/healing.htm). Ils correspondent aux

fréquences de la lumière rouge et de la lumière infrarouge. Il y a des

études suggérant la capacité de la lumière du proche infrarouge à

affecter l’activité des fibres nerveuses.

Http://www.revitavet.com/CaseStudies/MechanismsActionInfraredLightTissueHealing.pdf

(p. 6).

Pour que le système nerveux humain soit plus susceptible d’être

contrôlé par des fréquences pulsées de lumière, aucune puce n’est

nécessaire. Les scientifiques ont développé des virus qui peuvent

rendre les neurones plus susceptibles de réagir à des

fréquences pulsées de lumière.

(

http://www.realclearscience.com/blog/2014/01/optogenetics_the_physics_of_mind_control_108437.html).

Donc, pour que le système nerveux d’un individu puisse être manipulé,

il suffit de faire manger à cet individu des aliments contaminés ou de

lui faire faire un vaccin. Juste deux exemples: l’un des pionniers de

cette recherche, Gero Miesenbock, coupa la tête d’une mouche, puis

utilisa la lumière pulsée pour obliger son corps à voler et,

effectivement, le corps se mit à voler (

http://www.sciam.cz/files

/vydani/SA_03_2010/brezen_2010_rozsveceni_mozku.pdf). Un autre, Carl

Diesenroth, fit courir une souris et ne lui fit prendre que des

virages à gauche, en utilisant la lumière pulsée

(

http://www.youtube.com/watch?v=88TVQZUfYGw).

Cependant, la lumière rouge et la lumière du proche infrarouge (PIR)

ne passent pas à travers les murs et autres obstacles optiques

(

http://paginas.fe.up.pt/~ee05005/tese/arquivos/wireless_ir_com.pdf)

et, pour cette raison, elles ne peuvent pas être utilisées pour la

manipulation continue du système nerveux humain. La lumière rouge est

également visible et peut être détectée assez facilement. On peut donc

se demander si les mêmes virus qui peuvent amener des neurones à

réagir à la lumière peuvent amener ces neurones à réagir à des

fréquences micro-ondes de 100 mégahertz à 3 Gigahertz, qui pénètrent

dans le cerveau humain. Si cela ne peut être fait, la science

contemporaine n’a certainement pas de problème pour développer des

virus qui puissent amener les neurones à réagir à des fréquences micro-ondes.

Les fréquences de la lumière du proche infrarouge invisible peuvent

être détectées par des détecteurs spéciaux

(

http://www.gigahertz-optik.de/272-0-RW-3702.html). On peut alors se

demander si les formes d’ondes de fréquences supérieures à 3 GHz ne

pourraient pas être trafiquées jusqu’à les faire entrer dans le tissu

humain. Les détecteurs de fréquences utilisés par l’OTAN ( 20-40 GHz)

peuvent être trouvés sur internet

(

http://www.bestbuy.com/site/whistler-laser-radar-detector-black-black/1307396490.p?id=mp1307396490&skuId=1307396490Quoi qu’il en soit, de nombreuses expériences, avec les périphériques

disponibles, doivent être effectuées, lors de la recherche de preuve

de l’utilisation des fréquences de micro-ondes pulsées sur les êtres

humains, fréquences appelées « psychoactives ». Si de telles preuves se

confirment, il faudrait les présenter aux médias et aux tribunaux. Ces

preuves devraient être une raison suffisante, pour exiger un projet de

loi prohibant la possession et l’utilisation des technologies de

contrôle mental aussi bien par des particuliers que par des organismes

gouvernementaux. Il est évident que les médias ainsi que les tribunaux

vont vouloir vérifier ces éléments de preuve dans les laboratoires

scientifiques. Pour cela, il est nécessaire de demander aux

laboratoires scientifiques de vérifier ces preuves, avant

même qu’elles ne soient présentées à la presse ou aux tribunaux. Les

scientifiques sont fort serviables, lorsqu’ils ont affaire à des

preuves sur vidéo convaincantes. Ils devraient être bien disposés à

les vérifier avec leurs instruments de précision.

Mais qu’est-ce qu’on entend par « preuves convaincantes »?. Selon divers

rapports, la densité de puissance du rayonnement électromagnétique

dans les villes, la plupart du temps ne dépasse pas 5 microwatts par

centimètre carré. Cependant, il arrive que, dans une ville indienne,

la mesure atteigne 1 MW par centimètre carré. La plupart des

scientifiques, qui ont effectué des expériences avec les effets des

micro-ondes sur l’organisme humain, conviennent que la densité de

puissance nécessaire ne dépasse pas 10 microwatts par centimètre

carré. Dans l’expérience de Frey avec l’effet d’audition par

micro-ondes, la densité de puissance moyenne pour les différentes

fréquences et les largeurs d’impulsion a varié de 0,4 microwatts par

centimètre carré à 7,1 milliwatt par centimètre carré. Dans les

expériences de Ross Adey avec l’efflux (ou écoulement) de calcium dans

le système nerveux, l’efflux s’est produit uniquement dans la gamme de

densité de puissance de 0,1 à 1 mW par centimètre carré. Adey obtenait

les meilleurs résultats dans d’autres unités, lors de l’utilisation du

champ électromagnétique de 10 V par mètre et 56 V par mètre. Étant

donné que la densité de puissance des fréquences de contrôle mental

est proche du smog électromagnétique à l’intérieur des villes, il est

conseillé de prendre les mesures de la densité de puissance en-dehors

des villes. Les mesures doivent être prises, le plus loin possible des

antennes de téléphone cellulaire, loin également des lignes

électriques, sous lesquelles l’intensité du champ électromagnétique

peut atteindre 100 V par mètre et aussi loin que possible des lignes

électriques à haute tension, sous lesquelles l’intensité du champ

électromagnétique peut atteindre 10,000 V par mètre. Il faudrait que

la distance entre l’individu dont on prend les mesures et l’individu

prenant les mesures permette à ce dernier de voir sur caméra-video si

la densité de puissance augmente, au fur et à mesure que l’individu

dont il prend les mesures s’approche. L’expérience devrait être

répétée plusieurs fois.

Il est possible de trouver sur Internet le détecteur de radiations

électromagnétique DT-1180 pour $ 21. Il mesure, d’une part,

l’intensité des champs électromagnétiques à des fréquences allant de 5

Hz à 400 kHz (avec une précision de 1 Volt par mètre) et, d’autre

part, la densité de puissance des champs électromagnétiques à des

fréquences allant de 300 Megahertz à 2000 mégahertz (2 Gigahertz) avec

une précision de 1 microwatt par centimètre carré.

Quant aux compteurs de fréquences, il est pratiquement impossible de

trouver des preuves d’existence de micropuces, aussi bien à

l’intérieur qu’à l’extérieur des villes, en raison de la forte

présence d’ondes électromagnétiques dans notre environnement moderne.

Mais il existe des grottes ou d’anciennes mines accessibles au public,

où les ondes électromagnétiques des fréquences micro-ondes ne

pénètrent pas. Le personnel de ces sites ne s’oppose pas à la prise de

mesures dans leurs installations.

Si la puce ne reçoit pas son énergie à partir de l’antenne extérieure,

elle devrait fonctionner, même quand elle est dans la grotte ou dans

la mine. Elle doit être mesurée par le compteur de fréquences (le

compteur de fréquences Aceco FC-6002 Mk2 enregistrant des fréquences

allant jusqu’à 6 gigahertz peut être acheté, au prix de 149 euros)

ainsi que par un dispositif mesurant la densité de puissance. Les

mesures devraient être enregistrées sur la caméra. Elles devraient

être répétées au même endroit, en l’absence de la personne dont on

prend les mesures et sur une personne qui ne se déclare pas ciblée par

des radiations de contrôle du cerveau, puis devraient être

répétées plusieurs fois devant la caméra. Les enregistrements vidéo

doivent être ensuite présentés aux scientifiques qui ont accès à des

salles électromagnétiques blindées et il faudrait les inviter à

vérifier la présence de la puce avec leur équipement. La preuve

scientifique devrait être ensuite présentée aux médias et aux

tribunaux. (Par souci d’économie, on pourrait commencer uniquement

avec le détecteur de radiations électromagnétiques). Si vous trouvez

cette preuve, veuillez me le faire savoir à mon adresse e-mail

mbabacek@czin.eu .

Encore une expérience qui vaudrait la peine d’essayer, dans le cas où

l’on n’obtient aucun élément objectif. Essayez de vérifier jusqu’à

quel point l’expérience d’une personne qui prétend être ciblée

pourrait changer, lorsque le champ magnétique, dans lequel elle se

trouve, change. Lorsque Ross Adey a effectué ses expériences avec le

flux de calcium à partir de neurones, d’autres scientifiques ont

constaté qu’ ils ont dû utiliser des fréquences d’impulsions de

micro-ondes différentes de celles de Ross Adey, afin d’obtenir les

mêmes résultats. Lors de la recherche des causes de ce phénomène, ils

ont découvert que ce sont les variations de l’intensité du champ

magnétique terrestre, à l’emplacement de leurs expériences, qui ont

été responsables des variations de fréquences d’impulsions efficaces

dans leurs expériences.

Enfin, Ross Adey a placé à côté d’un poulet quelques cerveaux, qu’il

utilisait avec une bobine de Helmholtz, laquelle bobine a coupé en

deux les champs magnétiques terrestres. Pour provoquer le flux de

calcium à partir de neurones, il avait besoin d’une fréquence de

micro-ondes pulsées de 30 Herz, au lieu de fréquences pulsées de 15

Herz. L’explication de ce phénomène est la résonance de cyclotron.

Pour cela, il serait important de voir si l’expérience d’une personne

ciblée pourrait changer, en présence d’un champ magnétique artificiel

puissant ou en présence de bobines de Helmholtz. Dans les années 70 du

siècle passé, les casques des sèche-cheveux produisaient des champs

magnétiques d’environ 30 Gauss. La force du champ magnétique terrestre

varie de 0,25 à 0,65 Gauss. Si les casques des sèche-cheveux actuels

continuaient de produire des champs magnétiques puissants, il serait

utile de vérifier si l’expérience d’une personne ciblée change, quand

elle sèche ses cheveux dans le casque (Sinon, il serait intéressant

d’acheter l’ancien casque) . Si l’expérience de plusieurs personnes

prétendant être ciblées pouvait changer, en raison du changement du

champ magnétique terrestre, ce serait une preuve irréfutable que ces

personnes sont soumises aux effets des radiations micro-ondes

pulsées et il ne resterait plus qu’à trouver la fréquence porteuse

utilisée contre ces personnes. (Si vous tentez cette expérience,

veuillez me faire savoir les résultats à mon adresse

mbabacek@czin.eu ). Une autre façon de découvrir un champ magnétique

artificiel serait de subir un examen par résonance magnétique qui dure

généralement plus d’une demi-heure. Solénoïde fonctionnerait ainsi.

Je crois qu’il devrait y avoir une liste sur Internet, dédiée

strictement à la recherche scientifique, qui se concentrerait sur la

possibilité de l’utilisation des ondes électromagnétiques pulsées

contre les êtres humains.

Il y a environ huit ans, j’ai trouvé sur Internet une proposition des

scientifiques chinois pour développer une communication directe de

cerveau à cerveau avec l’utilisation du concept de connexion non

locale d’électrons et de photons. Vous savez probablement que le

concept de la physique quantique stipule que, dès lors que deux

électrons ou photons se rencontrent, leurs réactions sont couplées,

peu importe à quelle distance de l’un de l’autre ils se trouvent.

Si l’on fait se rencontrer les photons et les électrons dans deux

cerveaux ou dans un cerveau et un ordinateur neuronal, il est tout à

fait possible que les deux cerveaux ou un cerveau et un ordinateur

neuronal soient unis. Comme nous l’avons vu lors de cette conférence,

il est possible de faire entrer la lumière du proche infrarouge (PIR)

jusqu’à 20 cm de profondeur dans le cerveau. Peut-être cela serait-il

un moyen d’amener les photons à se lier avec deux cerveaux et

d’établir l’ interconnexion d’un cerveau avec l’autre cerveau ou bien

avec l’ordinateur simulant une activité cérébrale.

Je sais pertinemment que la détection d’un tel acte malveillant chez

un organisme gouvernemental est plutôt impossible, une fois qu’il est

fait. Je me demande si les armes utilisant des concepts physiques

inconnus, dont les Russes ont récemment annoncé le développement,

comprennent ce concept. La défense possible contre ce genre de

manipulation du cerveau humain pourrait être le remplacement de

photons dans le cerveau par de nouveaux photons, au moyen d’une longue

exposition à la lumière du proche infrarouge (PIR). Si quelqu’un tente

l’expérience, il serait utile d’amener le générateur de lumière du

proche infrarouge à générer la lumière à 20 cm de profondeur dans le

tissu (avec la forme d’onde ajustée). Celui qui en fait l’essai doit

s’assurer qu’il ne génère pas la lumière dans le proche infrarouge qui

réchauffe le tissu et qui pourrait nuire au cerveau. La lumière du

proche infrarouge réchauffe le tissu seulement à 0,2 degré Celsius. Si

quelqu’un essaie cette méthode, veuillez me le faire savoir à mon

adresse e-mail

mbabacek@czin.eu .

Pour conclure, je tiens à souligner une fois de plus que, en ce monde

moderne, avec les incroyables progrès de la science et de la

technologie, l’interdiction d’accéder au cerveau humain avec divers

radiations, de la part des gouvernements ou des organismes ou des

individus malveillants, devrait être intégrée dans la constitution de

tous les pays du monde. Sinon, ce serait la destruction des concepts

d’indépendance de l’être humain et de la démocratie.

Aujourd’hui, l’obstacle majeur pour atteindre cet objectif est la

lutte que mènent les Etats-Unis ainsi que leurs entreprises et élites

financières, pour atteindre la puissance mondiale, au lieu de partager

cet objectif avec la Russie, l’Union Européenne, et avec d’autres pays

démocratiques ainsi que la Chine. Si le monde humain est censé avoir

un avenir humaniste et démocratique, il faut qu’il soit mis fin à la

lutte pour la domination du monde par les gouvernements.

http://www.youtube.com/watch?v=88TVQZUfYGw